[汽車之家 資訊] 近日,,海外媒體The Drive和安全研究人員公布了一則消息,,可能會(huì)讓許多本田車主感到不安,。在近期公布的視頻中,,Rob Stumpf采用手持無線設(shè)備,,成功解鎖并且遠(yuǎn)程啟動(dòng)了幾輛本田汽車,。根據(jù)研究人員的說法,,這一黑客行為之所以能夠發(fā)生,,是因?yàn)?012年至2022年期間生產(chǎn)的許多本田汽車的無鑰匙進(jìn)入系統(tǒng)存在漏洞。

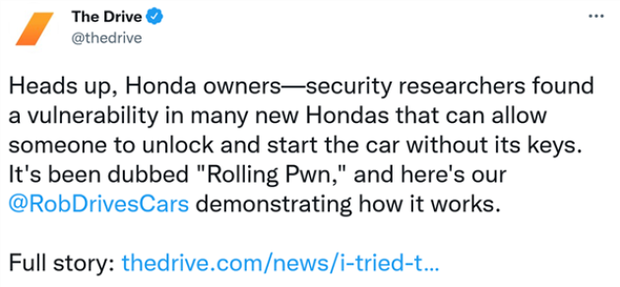

安全人員將這一漏洞稱為Rolling-PWN,。該攻擊通過無線電設(shè)備記錄來自鑰匙扣的合法無線電信號(hào),,然后將其傳送到汽車上。不過當(dāng)前雖然許多車輛也通過rolling鑰匙系統(tǒng)進(jìn)行解鎖,,但是它們會(huì)采用一次性的信號(hào),,這意味著同一信號(hào)無法使用兩次,即使黑客成功記錄后也無法再次使用,。

不過這一安全防護(hù)措施并不是在每輛本田汽車上都有搭載,,而更令人震驚的是,近年來生產(chǎn)的本田汽車,,特別是2016款至2020款思域,,反而使用了一種不加密的信號(hào),而這種信號(hào)不會(huì)改變,,以至于其更容易遭到黑客破解,。除了思域外,包括2020款CR-V,、雅閣和奧德賽也可能很容易受到最近發(fā)現(xiàn)的漏洞攻擊,。Stumpf甚至還用這個(gè)漏洞騙過了一輛2021款雅閣,并遠(yuǎn)程啟動(dòng)了汽車的發(fā)動(dòng)機(jī)并將其解鎖,。

不過本田堅(jiān)持認(rèn)為,,這些汽車擁有阻止攻擊者做這種事情的安全保護(hù)措施。其在回應(yīng)The Drive的稿件中表示,,該公司在其鑰匙和汽車中安裝的安全系統(tǒng)將會(huì)阻止這一漏洞被利用,,不過現(xiàn)實(shí)就是,這一漏洞依舊還是成功被破解了,。

根據(jù)Rolling-PWN網(wǎng)站的說法,,這種攻擊之所以能夠成功,是因?yàn)樗軌蛑匦峦狡嚨拇a計(jì)數(shù)器,,這意味著它將依舊接受舊的信號(hào),。由于該系統(tǒng)的建立設(shè)定了一定的冗余,所以其安全系統(tǒng)依舊可被破解并利用,。該網(wǎng)站還稱,,這一漏洞可能影響到目前市場上現(xiàn)存的所有本田汽車,,不過他們實(shí)際上只在少數(shù)幾個(gè)車型上進(jìn)行了測(cè)試,。(編譯/汽車之家 王寅)